Практики использования EDR в организациях со средним уровнем зрелости ИБ

EDR - Проблемы. Ключевые компоненты. Вызовы

Устоявшееся определение Endpoint Detection and Response (EDR) говорит нам о том, что решения этого класса ориентированы на защиту конечных узлов корпоративной сети от сложных угроз.

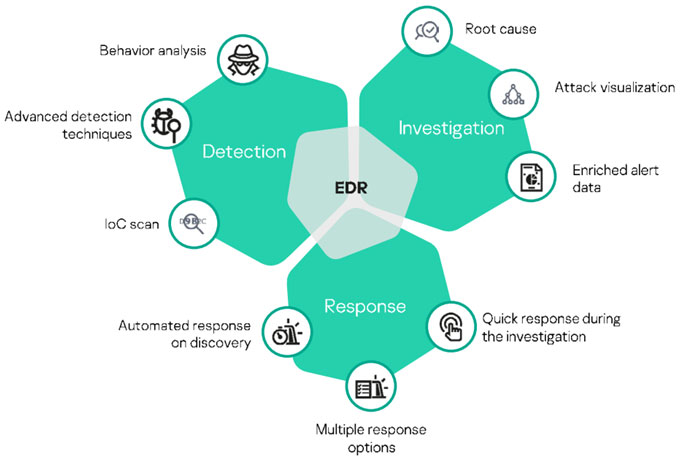

Обеспечение видимости (Visibility), необходимой для обнаружения инцидентов безопасности, формирование ответных мер на атаку, а также сбор данных для последующих расследований являются ключевыми функциями EDR.

Рисунок 1. Ключевые возможности EDR

Кажущая простота концепции EDR может быть обманчива: многим организациям не удается выстроить процесс реагирования на сложные и целевые угрозы из-за большого числа рутинных задач, выполняемых вручную, работой в режиме ограниченных ресурсов – небольшой штат экспертов, а также низкой эффективности используемых технологий.

В данной статье мы рассмотрим, за счет каких действий можно нивелировать изложенные проблемы и актуальные вызовы, а также покажем практику эффективного использования EDR в организациях со средним уровнем зрелости информационной безопасности.

Под такого рода компаниями мы будем подразумевать организации, которые формально можно отнести к среднему или крупному бизнесу; которые при этом не могут позволить себе держать большой штат соответствующих экспертов, не говоря уже о собственной Blue Team или SOC. При этом стоит отметить, что они, конечно же, заинтересованы в возможностях EDR-решений. Зачастую подобного типа организациям удается выделить бюджет на покупку такого рода программных продуктов, их запуск и внедрение, но эксплуатация остается за имеющимся штатом сотрудников. Компании вынуждены за счет технологического преимущества используемых продуктов и автоматизации задач решать проблему нехватки кадров.

Рисунок 2. Жизнь до и после

Проще и эффективнее

Автоматизация позволяет экономить финансовые, временные и человеческие ресурсы. Чем более сбалансированные с точки зрения сложности и функциональности будет EDR, тем эффективнее будет работать ваша команда. Автоматизация освобождает квалифицированных специалистов от утомительный ручных задач, они могут уделять больше дорогостоящего времени на действительно сложные и полезные аспекты работы.

Анализ инцидентов

Root cause analysis по сути своей является процессом определения первопричины инцидента, его источника, виновника и формирования гарантий, что инцидент больше не повторится.

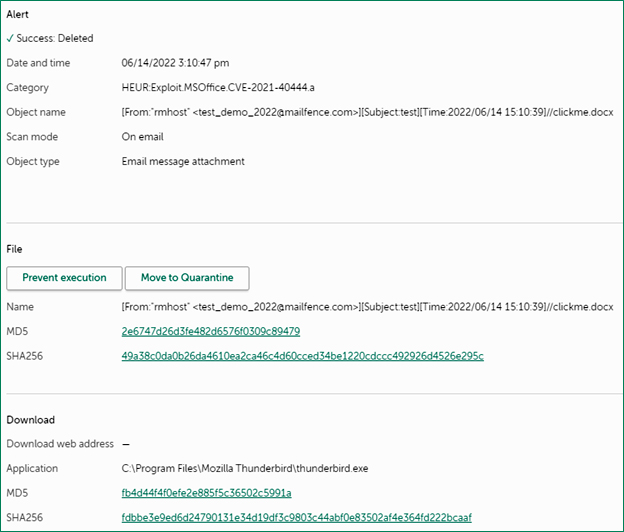

Создание единой карточки инцидента, предоставляющей широкий набор данных, необходимых для расследования и об ответных действиях, является правилом хорошего тона для современных EDR. Когда и на каком хосте произошел инцидент, детализация связей процессов, задействованные учетные записи, подробности изменения файлов, внешние соединения – с этими данными, собранными в одном месте, гораздо проще изучить произошедший инцидент и определить, существуют ли в информационной системе активные и неактивные компоненты угрозы.

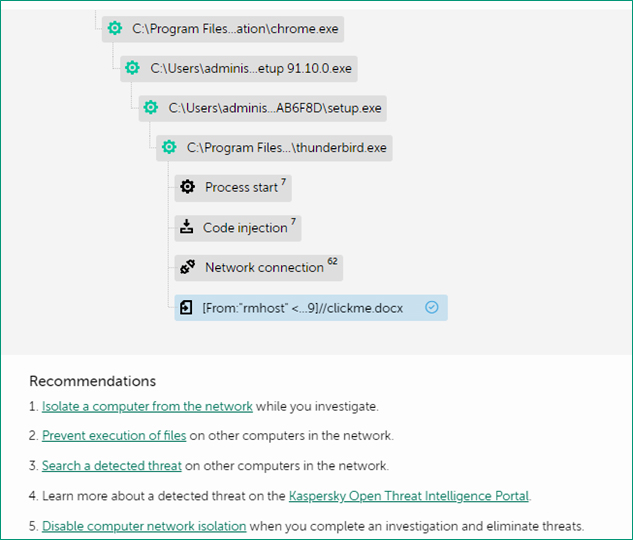

Визуализация процесса также имеет достаточно важное значение. Автоматически созданный и наглядно представленный процесс облегчает работу сотрудников команды информационной безопасности.

Рисунок 3. Ключевая информация об инциденте и варианты реагирования на угрозу

Рисунок 4. Визуализация связей процессов и рекомендации по превентивным мерам

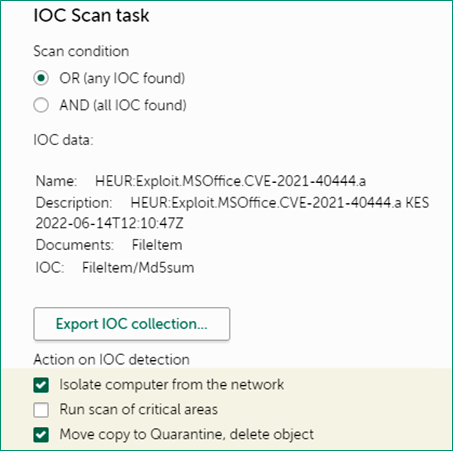

Создание IoC’а и автоматизированное сканирование

Одним из следующих за анализом инцидента шагов может служить создание индикатора компрометации (IoC). Сканирование на наличие IoC является важным механизмом в EDR, позволяющим понять: какие узлы могли быть скомпрометированы, где присутствуют признаки угрозы, а также снизить вероятность повторения угрозы в будущем. Автоматизированный процесс регулярного сканирования созданных или импортированных индикаторов компрометации, полученных из публичных рассылок, приватных репозиториев или купленных у вендора, является ключевым компонентом поддержания здоровья информационной системы.

Рисунок 5. Создание автоматизированного IoC сканирования и выбор автоматического ответа

Реагирование

EDR-решения должны формировать быструю и эффективную реакцию на угрозы, которая может быть произведена посредством автоматических действий, например, с помощью создания IoC-сканирования и определения немедленных ответов сразу после обнаруженной угрозы. Это может быть разрыв сетевых соединений с зараженным хостом, удаление файлов или запуск автоматического сканирования на других хостах. Также автоматическое реагирование может производиться напрямую из единой карточки инцидента, которую мы описывали ранее, например, если сотруднику отдела информационной безопасности требуется изолировать конкретный хост, после анализа угрозы или поместить файл в карантин.

Также наличие функционала Guided Response или рекомендаций по устранению последствий угрозы в карточке инцидента позволяют свести к минимуму шанс человеческих ошибок и ускорить время реакции на инцидент. Пример таких рекомендаций вы можете увидеть на четвертом рисунке.

Ограниченный бюджет

Актуальный вопрос – могут ли организации обойтись opensource-решениями и не прибегать к дополнительным тратам? Откровенно говоря, рассуждения на эту тему заслуживают отдельной статьи или даже цикла, однако если свести обоснования и практику к общему выводу – наличие EDR cо всеми ключевыми компонентами значительным образом совершенствует и усиливает процесс поиска, расследования и реагирования на сложные угрозы. Использование же, например, sysmon в качестве EDR, может быть расценена лишь как полумера или инициирующий шаг к построению защиты конечных узлов через мониторинг событий на них, однако расценивать данную утилиту как полноценную замену EDR-решению не приходится.

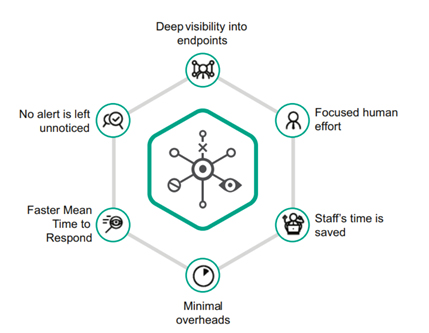

Рисунок 6. Основные результаты от внедрения EDR в организациях со средним уровнем зрелости ИБ

Что в итоге?

Практика показывает, что основными преимуществами внедрения EDR-решений в организациях со средним уровнем зрелости информационной безопасности будут являться:

- Низкое значение среднего времени реагирования на инциденты (Mean Time to Respond) – критически важный показатель для отдельных типов атак.

- Устранение любой неопределенности относительно того, может ли угроза все еще присутствовать в сети организации за счет снижения вероятности оставить незамеченными артефакты атак.

- Высокий уровень автоматизации означает, что у сотрудников не формируется «усталость от инцидентов» и они могу оперативно анализировать их.

- Больше внимания уделяется тем инцидентам, которые действительно требуют вмешательства человека. Этому способствуют повышенная видимость и расширенные данные об угрозах.

Minor: Выше были приведены скриншоты с демонстрацией процесса эксплуатации уязвимости CVE-2022-30190: атакующий создает документ MS Office, содержащий ссылку на внешний вредоносный OLE-объект. Жертва получает документ через почтовый клиент. Подготовленный злоумышленником документ при открытии запускает инструмент для устранения неполадок в ОС Windows (MSDT). После этого преступник может через параметры передать этому инструменту любую команду для выполнения в системе жертвы — в зависимости от привилегий пользователя, открывшего документ.

Автор Олег Галушкин, эксперт по кибербезопасности «Лаборатории Касперского»